나는 불쾌한 "해보고광고" 라는 프로그램(애드웨어)

오늘 우연히 발견한 내컴퓨터에 설치된 해보고 광고 라는 프로그램

네이버 옆에 갑자기 안보이던 광고가 보이는데, 해보고 광고 라고 글씨가 써있었다

난 저런거 설치한적이 없는데... 갑자기 보인다.

클릭을 하니

http://www.hebogo.com/slink/loc.asp?site=http://weddingline.co.kr/event/event1/index.php?code=1199<클릭금지 걍 광고임>

로 갔다가

http://weddingline.co.kr/event/event1/index.php?code=1199<클릭금지 걍 광고임>

여기로 이동이 된다.

웨딩라인이라는 해당업체에서 광고의뢰를 해서 해보고 광고라는 것으로 해서

네이버 메인에 노출이 되었다. 마치 네이버에서 광고를 하는 것 처럼 말이다.

기분이 몹시 나쁘다.

네이버와 협력제휴를 한건 아닌것 같은데....

해당 사이트는

http://www.hebogo.com/ <클릭은 안하셔도됨> 이다.

홈페이지를 보니,

플레티늄 광고 라는 메뉴에 저 내용이 있더라

"포털사이트에서 광고하는것 처럼 색다른 광고" 라고

이야기를 하고 있다.

하지만,

매우 몹시 기분이 불쾌하다. 나는 원하지 않는데.. 왜 저것이 갑자기 보이는건가프로세스 정보를 보니

평상시 보이지 않던 부분이 보이더라

물론 나는 설치한적이 없다. 설치할 일도 없을뿐더러

역시 기분이 몹시 나쁘다.

물론

새싹에 패턴으로 Adware로 등록을 하겠지만

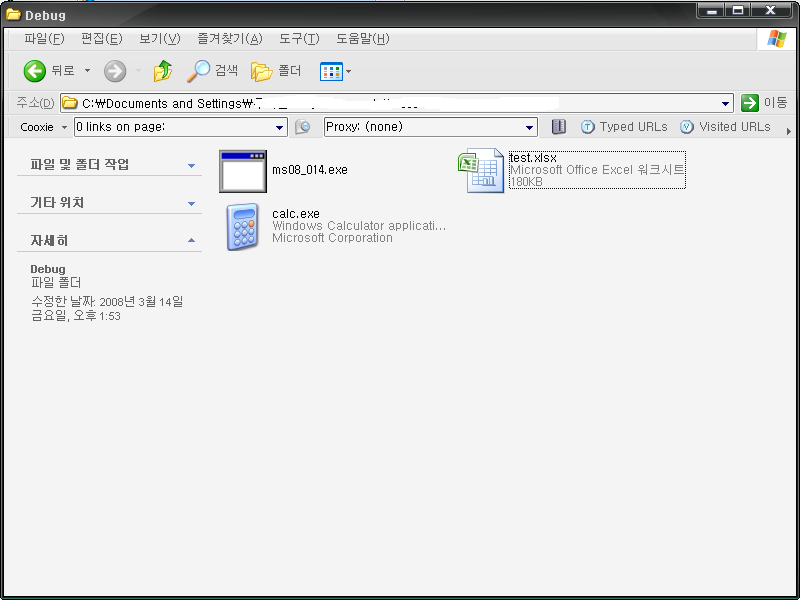

해당 파일의 이미지 정보를 보니

C:\Program Files\Micronames\MicronamesP.exe여기에 설치가 되어져있다.

파일이 총 3개가 있고, 언인스톨러를 포함한다.

법적인 규제를 회피하기 위해서

언인스톨러는 넣어둔것 같다.

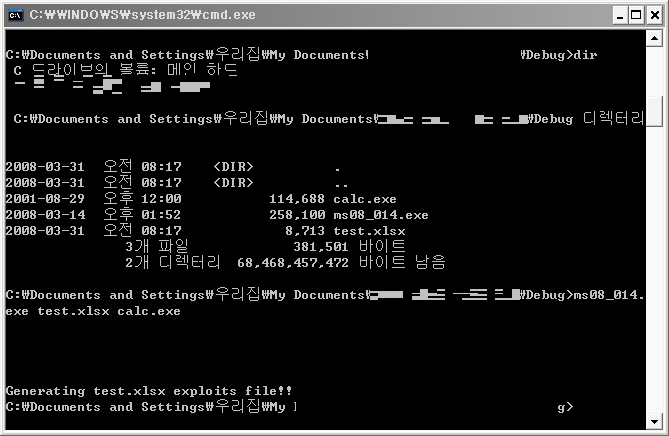

프로세스상에 올라온 파일을 디버거로 잠시 보니

Text strings referenced in Micronam:.text, item 1504

Address=004162ED

Disassembly=MOV EDX,Micronam.00407504

Text string=UNICODE "

http://www.naver.com"

등과 같이 웹주소가 naver.com 일때 이용하기 위한 naver.com 주소가 있고

대략 어떠한 내용인지 한눈에 좀 보기 쉽도록, 디버거로 스트링관련된 내용만좀

살펴보니,

역시 이놈이 내가 웹브라우저를 사용할때 웹주소 url이

naver.com나 MS와 같은 포털 사이트 일경우, 자신들의 광고로 메인페이지 옆에

교묘하게 위치하게한다.

디버거로 본 해당 프로그램의 string 값들

그리고 보다보니

포털사이트에 대한 광고 프로그램으로 동작하기 위한 내용들이 있다.

UNICODE "/config/formactive.asp?u_id="

UNICODE "&url="

UNICODE "&keyword="

UNICODE "&keyno="

UNICODE "&admin="

UNICODE "&Click=N"

UNICODE "&user_id="

UNICODE "&gubun=PORTAL"

같은 사이트로 이동이 되지만,

www.goldentech.co.kr 이라는 주소도 눈에 띤다

또한, 메세지후킹에 대한 부분도 있는데, 사용하는 메세지 플래그는

WH_MSGFILTER, WH_MOUSE, WH_KEYBOARD 3가지로

각각의 내용들은 아래와 같다.

1. WH_MSGFILTER는

특정 어플리케이션에서 만들어낸것들에 대해서 메뉴, 스크롤 바, 메시지 박스, 대화상자 등에 의해 처리되는 메시지와 사용자의 Alt+Tab키, Alt+Esc키 입력에 의한 포커스 이동도 감시하는 것

2. WH_MOUSE는

마우스 메시지를 감시하는 것

3. WH_KEYBOARD는

WM_KEYDOWN, WM_KEYUP 등의 키보드 메시지를 감시하는 것

참고로, 사용자의 아이디와 패스워드등도 가로채가는 일반적인 단순 키로거들에서도

사용되는 메세지플래그들이다.

하는 내용을 대충 일반 사용자가 알기 쉽게 표현한다면,

컴퓨터 주인인 사용자가 키보드로 입력하는 내용을 이놈의 프로그램 중간에서 가로채

가서 그 내용을 변조하고, 마우스 포인트 이동등에 대한 부분도 이놈의 프로그램이

맘대로 하면서, 현재 어디에 위치해있는가 정보도 알고 클릭같은것도 맘대로 하며

윈도우에서 사용되는 메뉴나 메세지 상자 및 각종 메뉴등에서 발생하는 모든 내용(사용자에 의해서 입력된 이벤트등)을 포함하여 지맘대로 변조가 가능한 것이다.

참고로 일부 보안 프로그램등에서도 위와 같은 메시지 후킹 플래그들도 사용하지만

게임아이디나 패스워드등을 가로채가는 키로깅 프로그램에서 특히 많이 보인다.

대략적으로 간단히 정리를 한다면

이 프로그램이 설치되고 사용자가 네이버주소를 치고 들어가면 해당 웹 페이지의

html 을 미리 분석해놓은 데이터를 기반으로 네이버 사이드에 위치한 광고부분에

자신들의 광고를 위치하고, 또는 메인 한가운데에 위치하는 광고등을 내보내는

방식이다. 아이디어는 상당히 좋아보인다 ㅎㅎ 나름 사용자를 배려한다고 한것이

알트탭으로 다른 창으로 전환시에는 해당 광고는 사라짐 ~

네이버에 광고비를 지불하지 않고 좀더 저렴한 비용으로 네이버에 광고하는 효과를

낼수있으니 광고주들의 입장으로썬 많이 이용할법도 하다.

하지만, 내가 어떤 경로로 설치가 되었는지 모르겠지만, 난 상당히 불편하며

프로그램을 삭제할 예정이지만 이런 프로그램을 사용자가 원해서 일부러 설치

할 이유는 없어보이며(툴바와 같이 도움이되는 부분이라면 모를까) 순수 광고모듈

이라면 일부러 애써 리소스를 잡아가며 설치 할 이유는 없다

어쨋든 어떤경로로든 설치가 강제로 되었던 것이고, 내가 웹서핑을 할 때 눈에

상당히 거슬렸다는 것이 다른 사람들에게도 문제가 되지 않았을까 싶다.

광고 방식이나 아이디어는 상당히 좋아보인다. 하지만 먼가 다른 방식으로 동의를

받고 설치를 했었으면 어떠했을가 싶다.

참고로 "해보고광고"를 하고있는 "마이크로네임즈" 라는 회사에 대한 악감정은 전혀 없으며, 의도적으로 비방할 생각은 없다. 광고와 마켓팅을 하는 회사로서 수단과 방법을 안가리고, 자신들의 마케팅 방법으로 광고하는건 자유이지만, 나는 원하지 않고 불편하므로 매우 불쾌하여 이런 포스팅을 남겨 봅니다.

통합 엔진 검사 사이트인 바이러스 스캔을 통해서 해당 파일을 알아 본 결과는

구체적으론 아니지만, 나름 의심들은 하고있는 파일인가 보다

국내에서 많이 사용하는 엔진들은 진단을 하지 못하고 있다.

자랑은 아니고 당연한 이야기 이지만

새싹 안티바이러스는 진단을 당연히 하겠지요?

왜냐하면 포스팅하기 하루전인 어제 패턴을 등록을 하였기 때문, 현재 사용자 업데이트는

서버 이전 관계로 아직 안함, 진단명은 Win32-Adware.hebogo 해보고

업데이트 서버 이전 완료 후 적용될 예정임, 혹은 마지막 베타인 Beta3 때부터 들어갈수도

있고

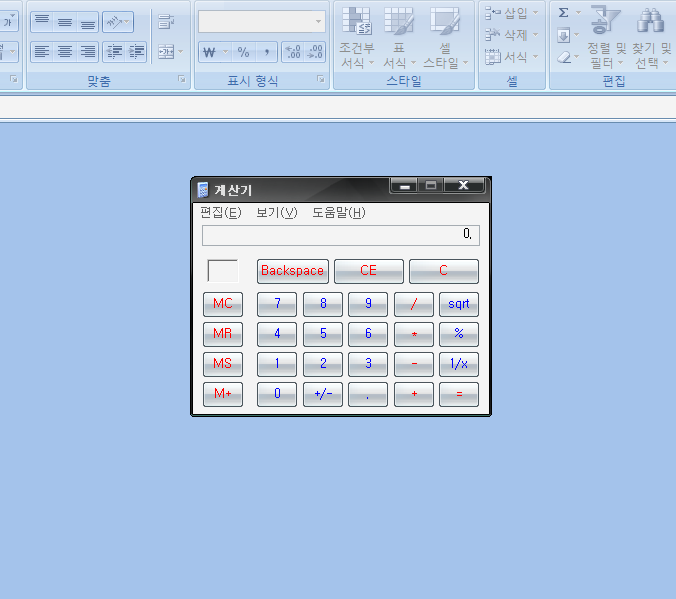

윽, 잠시 포스팅중 메일을 보기위해서 네이버 접속을 했건만..

가운데 보이는 해당프로그램을 통한 광고..ㅜㅜ

네이버에서 저런 광고를 하던가? 물론 아니다. 난 저 광고 대신 뉴스 요약을 보고싶다.

물론 위 광고는 계속 나오는 것이 아니고 우측 상단에 나오는 광고가 안 나올때 가운데

부분이 나오며, 약 5초간 노출이 되고 사라지더라

아직, 삭제를 하지 않았지만, 어느 순간부터 컴퓨터 종료시 멈춤 현상이 있었는데,

이것을 삭제하고 만약 멈춤 현상이 없어지면 그 내용을 업데이트 하도록 하겠다.

두통때문에 잠이 안와서 새벽에 컴퓨터 하다가 어쩌다보니 이렇게 포스팅을 하였는데

포스팅을 하고 나니 두통이 없어져서 너무나 좋군요, 에헤라디히야~

프로세스상에서 해보고광고를 지운 후로 아주 깔끔한 네이버를 즐길수 있으며

편안한 나의 웹브라우져!!

저옆에 보라색 카메라는 원래 네이버에서 광고하는 것임 ㅎㅎ

참고) 해보고에서 제공하는 삭제 프로그램

혹은 프로그램 추가/삭제 메뉴에서도 볼수있음 <삭제를 원한다면>